Nous avons déjà abordé la question de la protection de la vie privée dans une publication précédente (voir la Partie 3 – Modèles) et souligné qu’il s’agissait d’un élément important pour établir la confiance numérique et surmonter les obstacles à l’adoption en termes de fiabilité et de responsabilité (voir la Partie 4 – Obstacles à l’adoption). Après avoir présenté certaines des technologies sous-jacentes qui permettent l’utilisation en toute confiance des justificatifs d’identité dans un espace numérique (voir la Partie 5 – Cryptographie), nous allons montrer comment, lorsqu’elles sont associées aux concepts existants au sein de l’écosystème de l’identité numérique, les titulaires de justificatifs numériques sont en mesure de protéger leur vie privée et de garantir la sécurité de leurs renseignements personnels. Les principes établis entourant la protection de la vie privée, adoptés au Canada et dans le monde entier, jettent les bases pour illustrer comment les idées rendues possibles par la technologie des justificatifs numériques sont alignées avec la protection de la vie privée pour tous les individus. Nous décrirons les concepts suivants :

- Protection de la vie privée dès la conception

- Divulgation sélective

- Preuve à divulgation nulle de connaissance

Protection de la vie privée dès la conception

La protection de la vie privée dès la conception est un cadre canadien qui a été élaboré et publié au début des années 2000 par Ann Cavoukian, l’ancienne commissaire à l’information et à la protection de la vie privée de l’Ontario¹. Il a depuis été reconnu par l’Assemblée mondiale pour la protection de la vie privée², et ses éléments ont été intégrés dans la norme ISO/DIS 31700 Protection des consommateurs — Respect de la vie privée assuré dès la conception des biens de consommation et services aux consommateurs (norme de l’Organisation internationale de normalisation).³ La protection de la vie privée dès la conception présente sept principes fondamentaux qui définissent une approche globale pour intégrer les préoccupations en matière de protection de la vie privée dans le développement des systèmes. Ces principes sont les suivants:

- La protection de la vie privée est proactive, et non réactive – les menaces à la vie privée devraient être anticipées et prévenues avant qu’elles ne se produisent.

- La protection de la vie privée comme paramètre par défaut – les renseignements personnels sont automatiquement protégés par défaut. Si une personne ne fait rien, sa vie privée reste intacte.

- La protection de la vie privée intégrée à la conception – les préoccupations en matière de protection de la vie privée doivent être une composante essentielle de la fonctionnalité créée, et non un ajout.

- La protection de la vie privée sans compromis (somme positive) – les objectifs du système en matière de protection, ou non, de la vie privée peuvent généralement être atteints sans faire de compromis, de sorte que toutes les préoccupations sont prises en compte.

- La protection du cycle de vie complet – les mesures de protection de la vie privée s’appliquent tout au long du cycle de vie des informations, depuis leur création ou leur collecte jusqu’à leur destruction sécurisée.

- L’ouverture – toutes les pratiques commerciales et les technologies impliquées fonctionnent conformément aux objectifs fixés et sont soumises à une vérification indépendante.

- Le respect de la vie privée des utilisateurs – une approche centrée sur l’utilisateur qui garde les intérêts de l’individu au premier plan lors de la conception d’un système ou d’un processus.

L’application de ces principes dès le départ assure que les individus maintiennent le contrôle sur leurs renseignements personnels. Les organisations sont également tenues de respecter les standards de responsabilité de leurs processus. L’application de ces principes et l’utilisation des justificatifs numériques avec les pratiques cryptographiques décrites dans la Partie 5 – Cryptographie, permettent d’instaurer la confiance dans les justificatifs numériques. Cette confiance devrait accélérer l’adoption, au fur et à mesure que les gens réaliseront que les justificatifs numériques peuvent en fait mieux protéger la vie privée que les justificatifs physiques. La divulgation sélective et les preuves à divulgation nulle de connaissance sont des exemples de la manière dont les justificatifs numériques peuvent mieux protéger la vie privée que les justificatifs physiques.

Divulgation sélective

La divulgation sélective est la capacité d’un sujet à partager un sous-ensemble déterminé d’informations, limité à ce qui est nécessaire à un moment donné. Du point de vue des justificatifs numériques, cela signifie la capacité de partager uniquement les identifiants et les attributs des justificatifs nécessaires pour prouver une assertion dans un contexte spécifique.

Un exemple souvent utilisé pour illustrer ce concept est la vérification de l’âge pour entrer dans un établissement, comme un bar. À l’entrée, un portier vous demande de prouver que vous avez atteint un certain âge. Dans cet exemple, un permis de conduire physique pourrait être utilisé comme pièce d’identité pour vérifier votre âge. Vous présentez votre pièce d’identité et le portier vous regarde, ainsi que la photo figurant sur la pièce d’identité, pour s’assurer qu’il y a concordance. Le portier vérifie ainsi que le justificatif vous appartient. Votre date de naissance est utilisée pour déterminer si vous avez l’âge requis pour entrer. Malheureusement, vous avez également révélé des renseignements personnels sensibles qui n’étaient pas nécessaires, comme votre adresse personnelle et votre date de naissance complète. Plus préoccupant encore, les documents d’identité sont parfois numérisés électroniquement dans ce scénario, ce qui signifie que vous risquez également de perdre le contrôle de vos informations. Si la divulgation sélective avait été possible dans ce scénario, vous auriez dû pouvoir exposer uniquement votre photo et votre date de naissance. Dans la plupart des cas, une simple année de naissance serait suffisante.

Du point de vue de l’identité numérique, l’approche de la divulgation sélective s’est largement concentrée sur l’utilisation des techniques de signature numérique pour n’exposer que les identifiants ou les attributs nécessaires, tout en gardant les autres informations inaccessibles. Des travaux sont en cours pour faire évoluer les méthodes qui permettraient d’obtenir cette capacité à ne partager que les attributs nécessaires. Toutefois, une condition préalable à l’utilisation généralisée de cette approche impliquant des signatures numériques pour la divulgation sélective nécessitera l’adoption répandue de standards sous-jacents communs pour garantir l’interopérabilité.

Preuve à divulgation nulle de connaissance

Les preuves à divulgation nulle de connaissance constituent une étape supplémentaire dans la protection de la vie privée. Revenons à l’exemple du bar. Avec un permis de conduire physique, le portier voit votre photo, votre nom, votre date de naissance, votre adresse, votre taille, la couleur de vos yeux, etc. Avec la divulgation sélective, le portier ne voit que les attributs spécifiques nécessaires à la transaction (entrer dans un bar). Dans ce cas, les attributs sont le nom, la photo et la date de naissance. En fait, la date de naissance n’était pas ce qui était vraiment nécessaire. La seule chose que le portier doit savoir, c’est que vous avez atteint un certain âge. La preuve à divulgation nulle de connaissance permet ceci en posant une question au justificatif : la date de naissance est-elle supérieure ou égale au minimum requis? En supposant que notre exemple se déroule le 1er mars 2023 et que l’âge légal pour consommer de l’alcool est de 18 ans, la question pourrait être la suivante : la date de naissance est-elle antérieure ou égale au 1er mars 2005? En d’autres mots, avec la preuve à divulgation nulle de connaissance, vous pouvez prouver que vous avez l’âge requis à un portier sans avoir à révéler la moindre information sur votre date de naissance.

Les preuves à divulgation nulle de connaissance peuvent également être utilisées lorsque vous utilisez un mot de passe pour vous authentifier. Tout comme le portier n’a pas besoin de connaître votre date de naissance, mais seulement de savoir si vous avez l’âge légal pour boire de l’alcool, le vérificateur n’a pas nécessairement besoin que vous saisissiez le mot de passe – il a seulement besoin de savoir que vous connaissez le mot de passe! La preuve à divulgation nulle de connaissance fournit un mécanisme permettant de déterminer cette connaissance sans avoir à la saisir et à la transmettre dans un environnement susceptible d’être exposé à des acteurs malveillants.

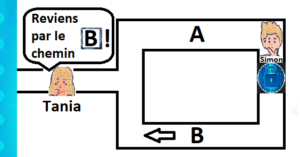

Il existe quelques exemples non numériques pour illustrer ce concept. L’exemple de la « caverne d’Ali Baba » est couramment utilisé pour illustrer une représentation physique. Dans ce cas, vous avez deux personnages, Tania et Simon. Tous deux partent à l’aventure ensemble et se retrouvent devant une grotte dont les deux entrées donnent sur deux chemins distincts (A et B). Il y a une porte à l’intérieur de la grotte qui relie les deux chemins. Un code secret permet d’ouvrir la porte et d’accorder le passage, après quoi elle est à nouveau fermée. Simon connaît le code secret permettant d’ouvrir la porte à l’intérieur de la grotte et veut en faire la démonstration sans le révéler. Tania veut vérifier que Simon connaît bien le code secret pour ouvrir la porte. Nous avons maintenant les rôles de «celui qui prouve» et du «vérificateur».

Simon entre secrètement dans la grotte par l’un des chemins, A ou B. Ensuite, Tania s’approche de la grotte et demande à Simon de sortir par l’un ou l’autre chemin. Si Simon connaît le code secret, il peut ouvrir la porte et revenir par le chemin demandé par Tania. La première fois, Simon a peut-être réussi le test par hasard, puisqu’il y a 50 % de chances qu’il soit entré par le même chemin que celui demandé par Tania pour sortir. Si le processus est répété plusieurs fois, la possibilité que Simon sorte par le même chemin que celui choisi par Tania sans avoir le code secret se réduit considérablement.

Dans une transaction numérique, l’algorithme cryptographique de la preuve à divulgation nulle de connaissance peut être répété de nombreuses fois très rapidement, ce qui réduit presque entièrement la probabilité que la personne qui doit faire la preuve ait eu de la chance. Si une réponse correcte peut être fournie à chaque fois, le vérificateur peut avoir la certitude statistique que la personne possède la connaissance demandée. Mais comment révéler la possession d’une connaissance sans révéler la connaissance elle-même dans un monde en ligne?

Une preuve à divulgation nulle de connaissance doit répondre à trois critères :

- Intégralité – Lorsqu’une déclaration est vraie, le vérificateur sera convaincu de ce fait.

- Robustesse – Aucune supposition aléatoire ou autre approche malveillante pour faire une déclaration vraie n’est possible, avec une quasi-certitude.

- Connaissance nulle – Si la déclaration est vraie, le vérificateur n’apprend rien d’autre que le fait que la déclaration est vraie.

Pour ce faire, des mathématiques et des techniques de chiffrement très avancées sont utilisées. Si les entrées d’un algorithme complexe sont la valeur numérique de la connaissance demandée plus un nombre aléatoire, les résultats de l’algorithme peuvent être envoyés à un vérificateur qui peut déterminer si la «réponse» exige la possession de la connaissance, sans la révéler. Si ce processus est répété suffisamment de fois et que la réponse démontre toujours la possession de la connaissance, la théorie des probabilités permet au vérificateur d’être statistiquement certain que la personne à qui il a affaire a effectivement connaissance du secret. Mais quelle est l’efficacité de ce processus lorsqu’il doit être répété suffisamment de fois pour fournir une certitude statistique? Plusieurs techniques sont avancées dans ce domaine, telles que la preuve à divulgation nulle de connaissance non interactive reposant sur l’heuristique de Fiat-Shamir.⁴

Il existe une autre approche applicable lorsque la réponse est connue des deux parties. Par exemple, les deux parties peuvent connaître un authentifiant, comme un mot de passe, mais souhaitent éviter les problèmes de sécurité liés à sa transmission lors de l’authentification. Dans ce cas, des mathématiques complexes peuvent être utilisées pour générer des modèles. Plusieurs modèles sont produits en utilisant la même «valeur initiale», une entrée initiale qui définit la séquence des sorties générées dans certaines conditions, et sont comparés à un modèle généré par le vérificateur. Des mathématiques complexes peuvent être utilisées pour déterminer si tous les modèles produits proviennent de la même source. Ce processus est plus efficace et offre l’assurance que la connaissance est détenue, sans qu’il soit nécessaire de la saisir ou de la transmettre.

Conclusion

Les aspects plus techniques des justificatifs numériques permettent ultimement de concrétiser les idées les plus simples : la protection de la vie privée, la sécurité et la confiance. Le renforcement de la confiance des titulaires de justificatifs quotidiens dans la mise en ligne de leurs interactions est un élément fondamental pour les concepts sous-jacents des justificatifs numériques. L’accélération de l’adoption de la technologie relative à l’identité numérique rendra ses avantages plus largement accessibles et permettra l’innovation à plus grande échelle.

Votre avis nous intéresse. Faites-nous part de vos intérêts, de vos questions et de tous les sujets liés à l’identité numérique sur lesquels vous aimeriez en savoir plus. Contactez IDLab!

¹ Bureau du commissaire à l’information et à la protection de la vie privée de l’Ontario, 2013, «Privacy by Design» (PDF), https://www.ipc.on.ca/wp-content/uploads/2013/09/pbd-primer.pdf, consulté le 13 mars 2023.

² Conférence internationale des commissaires à la protection des données et de la vie privée, 2010, «Resolution on Privacy by Design» (PDF), https://edps.europa.eu/sites/edp/files/publication/10-10-27_jerusalem_resolutionon_privacybydesign_en.pdf, consulté le 13 mars 2023.

³ Organisation internationale de normalisation, 2021, «Consumer protection — Privacy by design for consumer goods and services», https://www.iso.org/obp/ui/#iso:std:iso:31700:dis:ed-1:v1:en, consulté le 13 mars 2023.

⁴ Fiat & Shamir, 200, «How To Prove Yourself: Practical Solutions to Identification and Signature Problems», https://link.springer.com/chapter/10.1007/3-540-47721-7_12, consulté le 13 mars 2023.